МЕТОДОЛОГИЯ ПОСТРОЕНИЯ СИСТЕМ БЕЗОПАСНОСТИ ДЛЯ ЭЛЕКТРОННЫХ

ПЛАТЕЖНЫХ СИСТЕМ НА ОСНОВЕ СУБЪЕКТНО-ОБЪЕКТНОЙ МОДЕЛИ БЕЗОПАСНОСТИ

Теренин А.А.

(аспирант МЭИ, Москва, Российская Федерация)

В настоящее время

активно развивается электронный бизнес, если сказать точнее, многочисленные

коммерческие процессы ведения бизнеса переходят в электронное представление в

информационной среде. В качестве глобальной информационной среды чаще всего

используется всемирная вычислительная сеть Интернет.

Государственная политика направлена на поддержку

реформ развития бизнеса в электронной сфере. Разрабатываются новые

государственные стандарты, принимаются законы и различные нормативные акты,

связанные с использованием информационных технологий в государственной и

предпринимательской деятельности, личной жизни. В пример можно привести

Федеральный закон РФ «Об электронной цифровой подписи», принятый в январе 2002

года и новый стандарт на ЭЦП: ГОСТ Р 34.10-2001 «Криптографическая защита информации.

Процессы формирования и проверки электронной цифровой подписи».

Для поддержки

электронной коммерции используются передовые достижения в сфере информационных

технологий: архитектура клиент-сервер, трехзвенная архитектура, реляционные и

объектно-ориентированные базы данных, электронный документооборот, электронная

наличность, не последнее место среди них занимают электронные платежные системы

(ЭПС).

Для

всегосударственного или международного охвата использование информационных

технологий обеспечивается глобальными вычислительными сетями. Чаще всего

подразумеваются распределенные вычислительные сети, основанные на различных

протоколах передачи данных.

При выполнении договоров и подрядов, заключении

сделок, в том числе купли-продажи, в них обязательно присутствуют финансовые

операции, связанные с расчетами между взаимодействующими сторонами.

Выполнение расчетов и других операций, сопровождаемых

движением денежных ресурсов, представляют собой высокодоходный бизнес, который

в современных условиях вырос до достаточно стабильной и устойчивой всемирной

банковской системы.

Для моментальных расчетов, возможность осуществления

которых доступна из любой точки земного шара, в любое удобное для пользователей

время применяются электронные платежные системы. Многие из них предоставляют

доступ к предоставляемым сервисам посредством каналов всемирной сети Интернет.

Данные системы имеют первостепенное значение для

эффективного и успешного ведения электронного бизнеса. К сожалению,

использование общедоступных вычислительных сетей таит в себе множество

опасностей как для данных, передающихся по ее каналам связи, так и для сетевого

и иного оборудования, подключенного к ней.

В настоящей работе исследуются аспекты безопасного

эффективного построения электронных платежных систем (ЭПС). При этом не

учитывается архитектура вычислительных систем, используемых для построения ЭПС,

протоколы передачи данных, а также типы технологий и технических реализаций

электронной наличности, с которой работает ЭПС. ЭПС рассматривается в качестве

частного случая распределенной вычислительной сети (РВС).

Уровень защищенности ЭПС, ее возможности

противостояния вредоносным, в том числе, злоумышленным воздействиям, надежность

и корректность функционирования находят прямое отражение на значении убытков

или ущерба от информационной уязвимости ЭПС, что несомненно сказывается на

величине оборота и прибыли компании, эксплуатирующую платежную систему. Таким

образом, эффективное, экономически обоснованное построение системы защиты для

ЭПС, имеет важнейшее значение для успешного применения платежной системы, для

успешного ведения бизнеса всей организации в целом.

Электронная платежная система рассматривается как

подкласс распределенных вычислительных сетей. К тому же ЭПС является замкнутой

системой с фиксированным набором составных компонентов с тремя, ярко

выраженными режимами функционирования:

-

настройка/конфигурация;

-

инициализация (запуск

системы/перевод в штатный режим);

-

штатный режим выполнения

электронных платежей.

Безопасность информации в распределенной

вычислительной сети (РВС) означает гарантированное выполнение заданной политики

безопасности (ПБ).

Вычислительная сеть рассматривается в рамках

классической декомпозиции на субъекты и объекты.

В качестве исходных положений исследований

использованы результаты, изложенные в работах В.А. Герасименко, А.А. Грушо,

Д.П. Зегжды, А.М. Ивашко, Мельникова Ю.Н., Е.Е. Тимониной, А.Ю. Щербакова

[10-19]. А также в трудах иностранных ученых: Leonard

J. LaPadula and D. Elliot Bell, Goguen J.A., Harrison M., Hoffman J., John

McLean, Meseguer J., Millen J., Neumann P., Ruzzo W., Ravi S. Sandhu, Shannon C.E., Uhlman J. [20-36] и многих

других.

Цель исследований: повышение информационной безопасности

Электронных Платежных Систем, построенных на основе модели субъектно-объектного

взаимодействия компонент вычислительной сети.

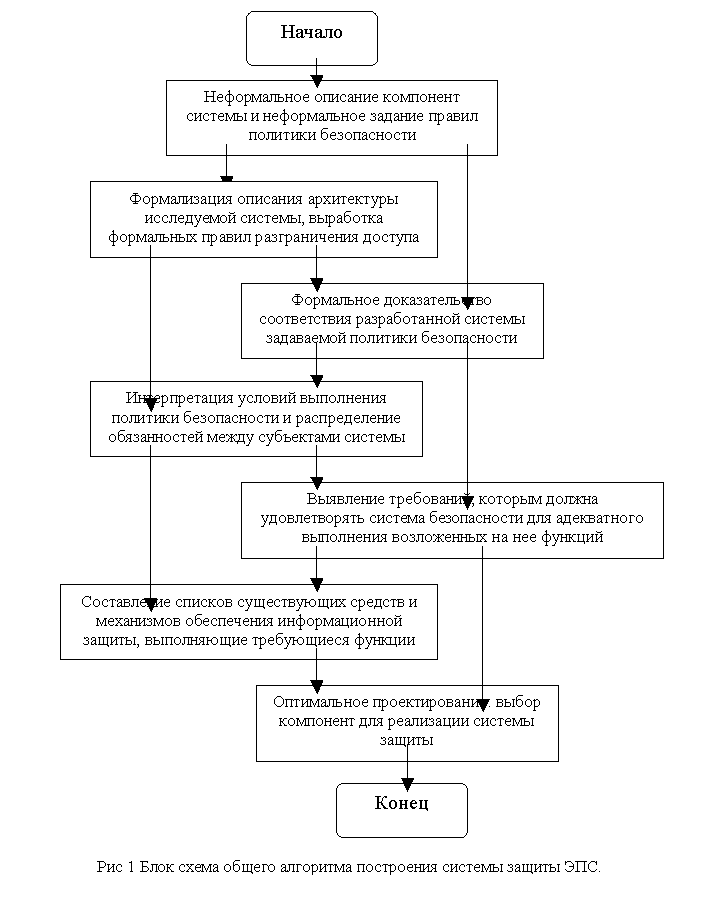

Общий алгоритм построения системы

защиты ЭПС.

Исходными положениями

является уже существующая или еще не- реализованная спроектированная

электронная платежная система, известна ее архитектура и методы взаимодействия

между ее компонентами. Задана политика безопасности обработки информации в

рассматриваемой системе. Также считается известным набор средств и механизмов

обеспечения информационной безопасности.

Алгоритм построения

системы защиты ЭПС заключается в следующем:

1.

Неформальное описание

компонент (архитектуры) системы и неформальное задание правил политики

безопасности.

2.

Формализация описания

архитектуры исследуемой системы и выработка формальных правил разграничения

доступа, реализующих, заданную в предыдущем пункте, политику безопасности.

3.

Формальное

доказательство соответствия разработанной системе задаваемой политики

безопасности.

4.

Интерпретация условий

выполнения политики безопасности и распределение обязанностей выполнения этих

правил между субъектами системы.

5.

Выявление требований,

которым должна удовлетворять система безопасности для адекватного выполнения

возложенных на нее функций.

6.

Составление списков

существующих средств и механизмов обеспечения информационной защиты,

выполняющие требующиеся функции.

7.

Оптимальное

проектирование: выбор компонент для реализации системы защиты.

Рассмотрим более подробно каждый из шагов алгоритма.

1. Неформальное

описание компонент (архитектуры) системы и неформальное задание правил политики

безопасности.

Осуществляется обзор из каких компонент состоит

система, как они функционируют. Каким образом осуществляется взаимодействие

между компонентами системы: общедоступные или закрытые вычислительные сети,

какие сетевые протоколы используются и т.п. Какие системные (в том числе

операционные системы) и прикладные программы используются. Как осуществляется

обработка информации (в том числе ценной), циркулирующей в системе.

Словесное описание политики безопасности заключается в

задании простых правил, выполнение которых позволяет контролировать

безопасность состояния платежной системы. Данные высказывания (словесные

утверждения) определяют правильный режим обработки ценной информации в системе,

с точки зрения ее владельца или заказчика.

Например: пользователь системы при использовании

банкомата при удостоверении своих прав имеет возможность получения доступа к

информации о своем счете; кассир за терминалом, установленном в магазине

способен только писать некоторую информацию на определенный счет; банковский

аналитик через внутренний терминал получает права только на чтение заданного

списка документов и т.п.

2. Формализация описания архитектуры исследуемой системы и выработка

формальных правил разграничения доступа, реализующих заданную политику

безопасности.

На основе анализа существующих формальных моделей

безопасности и стандартов безопасности, используя доказательный подход, была

создана адекватная модель распределенной вычислительной сети, обеспечивающая

требуемый уровень защищенности, а также устраняющую выявленные недостатки в

исследованных моделях и стандартах.

Для данной предметной области, пользуясь составленным

неформальным описанием системы и политикой управления безопасностью,

производится формализация этого описания и правил ПБ в терминах формальной

модели безопасности.

Выявляются объекты и субъекты системы. Объекты

группируются по принадлежности к субъектам. Формальная модель позволяют

обосновать практическую пригодность системы, определяя ее базовую архитектуру и

используемые технологические решения при ее построении. В терминах формальной

модели задаются словесные утверждения политики безопасности. Таким образом,

строится полная и непротиворечивая формальная модель системы.

Безопасное

состояние ВС – при котором выполнены

условия (критерии) защиты конфиденциальности, доступности и целостности всех S и O

системы.

Политика

безопасности (ПБ) – априорно заданные

безопасные состояния ВС. Т.е. ПБ запрещает те переходы ВС, при котором она

попадает в небезопасное состояние.

Состояние системы изменяется под воздействием потоков

внутри системы. ПБ задает разделение всего множества потоков на два

подмножества: L и N – легальные и несанкционированные.

Потоки из множества N нарушают

безопасное состояние системы. Другими словами, переводит ВС в небезопасное

состояние.

Определение Правила

разграничения доступа (ПРД) –

формализовано описанные потоки Í L.

Утверждение Система остается в безопасном состоянии при

корректном выполнении ПРД.

Состояние

субъекта описывается

его собственным состоянием и упорядоченной совокупностью принадлежащих ему

объектов,

[Si]

= {[O]}, {O} « Si

– обозначим квадратными скобками состояние элемента, а фигурными –

множество элементов.

Определение. Состояние

системы – упорядоченная совокупность состояний всех субъектов и объектов

системы:

[C] = {[S,О]}.

Определение. Скомпрометированное состояние системы – небезопасное

состояние, достигнутое из безопасного.

Определение Доступ – это взаимодействие между субъектом и

объектом, в результате которого происходит передача информации между ними.

Дадим еще одно определение доступа:

Определение Доступ субъекта к объекту – порождение потока.

Через права доступа происходит управление субъектом.

{P} – множество доступов, разделяются на L и N

– легальные и несанкционированные.

Утверждение достаточное условие гарантированной

защиты от НСД

Правила корректного разрешения доступа к объектам

системы (потоки из множества L)

реализуются совокупностью субъектов системы.

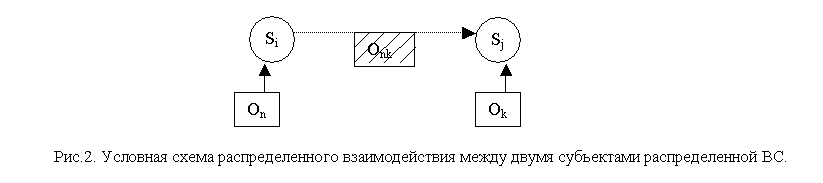

Подробно рассмотрим Распределенное взаимодействие

Рассматриваем самую простую из возможных ситуацию,

когда два субъекта и по одному принадлежащих им объекту находятся в различных

локальных сегментах распределенной ВС и осуществляют взаимодействие по

общедоступным электронным каналам связи.

Объекты, принадлежащие субъекту должны быть ему

доступны, отсюда вытекает следствие, что их местоположение ограничено

вычислительной машиной, на которой исполняется этот процесс.

Приведем неформальное описание модели распределенного взаимодействия.

Субъекту, на основании некоторых имеющихся ресурсов

(принадлежащий ему объект), необходимо произвести определенную операцию над

удаленным объектом. Всеми операциями над удаленным объектом управляет удаленный

субъект. Для осуществления управляющего воздействия на удаленный объект Ok, необходимо установить

канал передачи данных между управляющими субъектами Si и Sj.

Данный канал передачи данных должен обладать

определенным набором свойств, обеспечивающий его защищенность в открытой среде

и устойчивость к внешнему злоумышленному воздействию. В первую очередь,

необходимо выполнить авторизацию (идентификацию и аутентификацию)

взаимодействующих сторон. Далее выработать секретные сеансовые ключи и

приступить к безопасному обмену подписанной информацией с проверкой на

авторство, целостность и конфиденциальность.

Подробно алгоритмы и протоколы безопасного

установления и поддержания защищенного канала передачи данных в общедоступной

вычислительной сети рассмотрены в статьях автора [1-5].

Для передачи по установленному безопасному каналу

создается специальный объект Onk

на основе ассоциированного с Si

объекта On. Данный объект

изображен на рис.1 заштрихованным, чтобы подчеркнуть, что с целью обеспечения

информационной безопасности при его передаче по открытым вычислительным сетям,

он подвергается специальным преобразованиям и снабжается избыточной управляющей

информацией для выполнения требований по соблюдению конфиденциальности,

целостности и неотрицания факта передачи сообщения.

Sj служит в качестве приемной стороны, преобразовывая

полученную информацию, содержащуюся в Onk

в некоторые управляющие команды и некоторые данные для проведения определенных

операций над объектом On.

Подчеркнем

еще раз, что установление безопасного канала передачи данных и совершение

необходимых операций над передаваемыми объектами возложено на управляющие

субъекты. Положим, что данные субъекты изначально содержат информацию, необходимую

для их авторизации и защиты передаваемых объектов. Данное предположение сделано

из определения замкнутой ВС, в которой не происходит самостоятельного

порождения активных элементов – субъектов. Субъекты вводятся в систему и

активизируются администратором (это может быть привилегированный пользователь

или программный субъект). Соответственно, при добавлении нового активного

элемента в систему он снабжается всей необходимой информацией.

Формализованное описание распределенного взаимодействия в специально введенных

для этого терминах:

1.

Create(Si, On) -> Onk , создание объекта для передачи.

2.

Link (Si, Sj) , связь между субъектами.

3.

Operate(Sj, Onk) -> Ok

, операция над удаленным объектом.

Далее анализируется тождественность объектов и

субъектов при выполнении операций с их участием, вводится задача обеспечения

целостности.

Рассматриваются три режима работы ЭПС:

конфигурационный, инициализационный и штатный.

3. Формальное доказательство соответствия разработанной системе

задаваемой политики безопасности.

Выявляются

достаточные и необходимые условия выполнения политики безопасности в терминах

формальной модели. Выполняется формальное доказательство выполнимости

утверждений модели безопасности. В результате выполнения доказательства

выявляются условия обработки ценной информации, при которых требования политики

безопасности оказываются выполнимыми.

Положения (требования безопасности):

1.

Правила корректного

разрешения доступа к объектам системы (потоки из множества L) реализуются совокупностью субъектов системы.

2.

В замкнутой ВС

существует МЦО и контролируется целостность всех объектов системы. (В такой ВС

реализуется только доступ, описанный в ПРД).

3.

В случае выполнения

гарантированной защищенной инициализации системы ее начальное состояние C[0] безопасно.

4.

Для гарантированного

поддержания системы в замкнутом состоянии достаточно, чтобы в ней не было ни

одного объекта, имеющего право на создание (активизацию) новых субъектов в

системе.

Теорема

безопасности.

Если в системе выполняются положения 1-4, ВС

гарантировано остается в безопасном состоянии в любой момент времени в процессе

своего функционирования.

Доказательство

При выполнении корректной инициализации система

находится в безопасном состоянии, совокупность составляющих ее субъектов и

объектов также находится в безопасном состоянии. Система является замкнутой,

появление новых небезопасных субъектов исключено. Субъекты функционируют, не

влияя друг на друга, подмножества объектов, принадлежащих разным субъектам,

изолированы друг от друга. Правила доступа к объектам реализуются совокупностью

субъектов системы. Все потоки в системе регулируются субъектами, невозможен

поток от субъекта к чужому объекту и одновременный доступ к одному объекту

различных субъектов. Контроль целостности, осуществляемый МЦО, гарантирует

неизменность состояния субъектов в процессе выполнения операций, что, в свою

очередь, предотвращает появление в системе небезопасных субъектов или объектов.

В системе возможны только потоки, разрешаемые ПРД. Таким образом, все переходы

системы из одного состояния в другое не нарушают безопасного состояния на всем

протяжении ее функционирования.

Теорема доказана.

4. Интерпретация условий выполнения политики безопасности и

распределение обязанностей выполнения этих правил между субъектами системы.

Условия выполнения политики интерпретируются для

реальной платежной системы и реализуются в виде использования средств и

механизмов информационной безопасности и их соответствующей настройки. Для

того, чтобы система реально была безопасной, необходимо выполнение двух условий:

-

модель безопасности,

лежащая в основе разрабатываемой системы защиты была безопасна;

-

интерпретация модели

безопасности производится корректно, необходимо взаимно однозначное

соответствие.

Основываясь на результатах предыдущего этапа,

производится распределение функций обеспечения информационной безопасности

между субъектами системы. Для каждого субъекта формализуются правила доступа к

принадлежащим ему объектам, далее субъект, пользуясь данной информацией, будет

осуществлять контроль выполнения правил разграничения доступа.

субъект выполняет следующие операции в системе:

-

разграничение (контроль)

доступа, фильтрация информационных потоков на L и N;

-

авторизация,

аутентификация, идентификация субъектов;

-

создание защищенного

канала передачи данных;

-

авторизованная,

защищенная от модификации и перехвата передача данных (шифрование, хэш-функция,

цифровая подпись);

-

защита от DOS атак

(“отказ в обслуживании”);

-

аудит и регистрацию

событий.

Для осуществления предписываемых обязанностей субъект

должен уметь выполнять следующие функции:

-

производить вычисление

хеш-функции;

-

осуществлять

симметричное и асимметричное шифрование;

-

проставлять электронную

подпись;

-

генерировать случайные

числа и ключи шифрования;

-

фильтровать запросы и

попытки атак типа «отказ в доступе».

На основе базовых строятся

производные функции субъектов в системе:

-

аутентификация и

авторизация субъектов системы, присылающих запросы на доступ к принадлежащим

объектам;

-

фильтрация запросов на

разрешенные и запрещенные;

-

организация безопасной

передачи данных от и к другим субъектам системы.

После этого осуществляется переход к следующему шагу

алгоритма.

5. Выявление требований, которым должна удовлетворять

система безопасности для адекватного выполнения возложенных на нее функций.

На основе анализа процессов взаимодействия между

субъектами системы (исследование информационных потоков), выделяются

требования, выполнение которых позволят субъектам системы организовать

безопасное взаимодействие между собой и управление потоками, осуществляемыми в

системе. Среди этих требований могут быть: авторизация и аутентификация

взаимодействующих сторон, криптографическая защита передаваемых данных,

использование специальных механизмов при подключении к сетям общего пользования

и т.п.

Используя данные, полученные на этапе исследования

процессов обработки информации в системе, формулируются необходимые требования

для обеспечения безопасной обработки данных. Среди них могут быть: безопасная

инициализация системы, защищенное резервирование объекта, композиция функций,

выполняемых субъектом в атомарно-неделимые и т.п.

Задаются требования, выполнение которых возложено на

специализированные механизмы обеспечения информационной безопасности: МЦО, МИС,

ИП и т.п. Среди основных требований можно выделить: подсчет хэш-функции,

невозможность изменения состояний защитных механизмов в процессе работы

системы…

Рассмотрим, какие основные технологические средства

должны применяться при реализации системы (субъектов ВС):

-

хеш-функция;

-

симметричное и

асимметричное шифрование;

-

электронная подпись;

-

средства генерации

ключей и случайных последовательностей;

-

механизмы распределения

криптографических ключей;

-

фильтрация шторма

запросов и попыток атак типа «отказ в доступе»;

-

обнаружение

информационных атак;

-

архивация передачи

данных;

-

механизмы аутентификации;

-

механизмы дублирования и

резервирования объектов ВС.

Остальные упоминаемые функции могут быть реализованы

на базе основных.

6. Составление списков существующих средств и механизмов обеспечения

информационной защиты, выполняющие требующиеся функции.

В результате проделанной работы составляется полный

перечень требований, которым должна удовлетворять проектируемая системы защиты

для адекватной реализации политики безопасности. Пусть создана идеальная

системы защиты, у которой уровень соответствия задаваемой политики безопасности

равен 100% (или единице) и, таким образом,

уровень обеспечиваемой защищенности также равен единице.

Но на практике, подобные системы строятся из имеющихся

в наличии средств и механизмов безопасности. В реальной жизни показатели

надежности, защищенности и т.п. никогда не смогут достигнуть 100%. Для

выполнения заданных требований используются соответствующие технологии. Данные

технологии безопасности (криптография, датчики случайных чисел и другие) могут

быть реализованы некоторыми устройствами, аппаратно или программно. Реализация

всегда возможна с какой-то степенью достоверности (близкой к единице).

Каждое средство реализации обладает рядом важных для

нас параметров. Это, прежде всего, стоимость и уровень обеспечиваемой

защищенности реализуемой технологии. Среди второстепенных критериев можно

выделить стоимость эксплуатации, время, затрачиваемое на одну транзакцию,

удельную стоимость осуществления одной транзакции, необходимый объем

оперативной памяти…

Создаются списки доступных средств, реализующих

требуемую технологию.

Например, для реализации алгоритма симметричного

шифрования можно использовать, в зависимости от требований, один из следующих алгоритмов: DES[37-41], TripleDES[42,43], AES [44,45] (RIJNDAEL [46,47]), ГОСТ 28147-89

[48-51], BlowFish [52,53] и множество других.

Также необходимо выбрать средство для реализации

каждой из функций.

Возникает вопрос, как сделать правильный выбор, как

правильно сформировать систему защиты путем выбора средств из каждого списка.

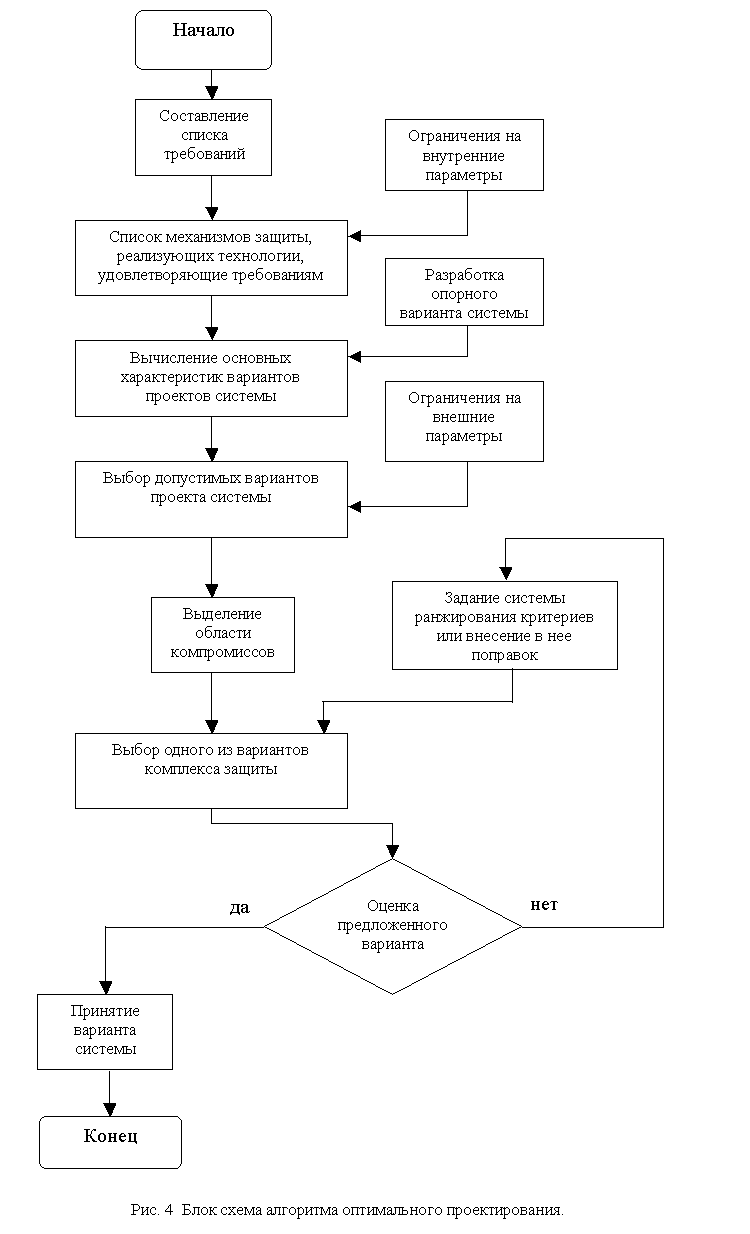

7. Оптимальное проектирование: выбор

компонент для реализации системы защиты.

Здесь мы кратко приведем последовательность действий

проектной группы и окончательную формальную формулу для решения задачи

многокритериальной оптимизации.

Производится оценка и ранжирование показателей

критериев по каждому объекту из списка. В случае невозможности прямого или

косвенного измерения величины исследуемого параметра, применяются неформальные

методы оценивания, например, методы экспертной оценки. Все объекты ранжируются

в соответствии с привлекательностью наиболее важных для проектировщиков

параметров.

Требования к системе защиты должны быть классифицированы

в соответствии с их стратегическими значениями для всей системы. В результате

классификации, требования ранжируются и получают определенные веса важности.

Составляется целевая функция безопасности, учитывающая показатели по каждому

требованию и все этого требования.

Далее необходимо решить задачу оптимального

проектирования. Ее решение заключается в выборе такого набора средств защиты,

который наиболее оптимально соответствует заданным ограничениям. Чаще всего на

практике решаются два вида задач оптимального проектирования. Прямая задача:

нахождение максимального достижимого уровня защищенности при заданном ресурсе

стоимости и обратная задача: выбор системы с минимальной стоимостью,

обеспечивающей необходимый уровень защищенности.

Прямая задача выбора варианта системы, обеспечивающая

максимальный достижимый уровень защищенности:

(1)

(1)

Задача выбора системы с минимальной стоимостью при

достижении уровня защищенности заданного параметра:

(2)

(2)

Решение задачи оптимального проектирования, чаще

всего, представляет собой некоторое подмножество приблизительно равных по

качеству вариантов, называемое областью Парето (или областью компромиссов). Для

уточнения решения применяются определенные методики выбора вариантов решения

внутри области компромиссов:

-

принцип равномерности:

o

принцип равенства;

o

принцип квазиравенства;

o

принцип максимина.

-

принцип справедливой

уступки:

o

принцип абсолютной

уступки;

o

принцип относительной уступки;

-

Принцип выделения одного

оптимизируемого критерия.

Если применение численных методов невозможно, то

используются неформальные методы поиска оптимальных решений.

Оценка и анализ предложенного варианта осуществляется

заказчиком системы.

Результатом работы приведенного алгоритма будет

оптимальный вариант системы информационной защиты ЭПС.

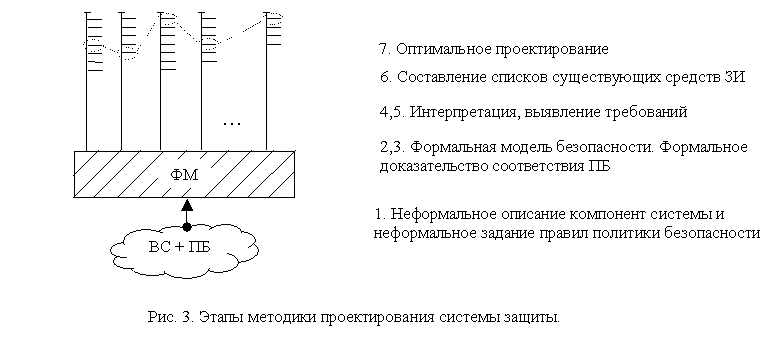

Пояснения к

рисунку.

Первый этап: Неформальное описание компонент системы и

неформальное задание правил политики безопасности представлен в качестве

абстрактного облака.

Формализация математической модели безопасности и

доказательство ее соответствия заданной политики безопасности (этапы 2 и 3).

Результаты этих этапов являются фундаментальными для дальнейшего построения

системы, изображены заштрихованным прямоугольником.

Этапы 4,5: интерпретация и выявление, которым должна

удовлетворять система безопасности для адекватного выполнения возложенных на

нее функций. Технологии безопасности, которые должны использоваться в системе

защиты изображены в виде вертикальных линий.

Список средств реализации технологий безопасности

представлен по каждой из функций вертикальным набором горизонтальных линий.

(Шестой этап: составление списков существующих средств и механизмов обеспечения

информационной защиты, выполняющие требующиеся функции).

Седьмой этап (оптимальное проектирование: выбор

компонент для реализации системы защиты) изображен в виде штриховой линии и

овалов, означающих какие именно компоненты были выбраны для построения системы

защиты.

Выводы.

В данной работе разработан общий алгоритм построения

системы защиты ЭПС. Используются результаты, полученные в результате

исследований существующих формальных моделей безопасности, предложена

собственная модель, субъектно-обеъектного взаимодействия компонент

распределенной вычислительной сети созданная с использованием доказательного

подхода.

Разработанная

методология позволяет на основе неформального описания системы и правил

политики безопасности создать

формальную модель процессов, протекающих в исследуемой платежной системе.

Формализовать правила политики безопасности и доказать соответствие

разработанной модели задаваемым правилам политики безопасности.

Предложенная

модель закладывает основы применения методологии для создания системы обеспечения информационной безопасности с

гарантированным соответствием необходимому уровню защиты.

Работа системы начинается с проверенного старта МЦО,

затем под контролем МЦО запускается МИС. Он осуществляет поэтапную активизацию

всех субъектов, перечисленных в ИП под контролем объектов МЦО. После полной

инициализации системы, происходит самоуничтожение МИС, необходимо убедиться в

отсутствии МИС в активном состоянии. С этих пор считается, что произошел

успешный запуск ВС, и она перешла в работоспособное состояние, полностью готова

к выполнению своих прямых функций. При соблюдении всех выявленных требований

система будет оставаться в безопасном состоянии в течение всего времени функционирования.

Доказательство соответствия и интерпретация условий

выполнения правил политики безопасности позволяют получить набор требований к

системе защиты информации. Безопасное

функционирование системы, построенной на основе предложенной модели, гарантируется

формальным доказательством основной теоремы безопасности. Для определения

числовых весов и коэффициентов различных параметров средств защиты используются

формальные и неформальные методы оценивания.

Выбор механизмов, которые реализуют данные функции

безопасности, осуществляется с использованием методов оптимального

проектирования. Подобное решение задачи позволяет экономически эффективно

построить систему защиты определенного уровня, отвечающую заданным

ограничениям. Постановка задачи многокритериального поиска позволяет

обоснованно выбрать, т.е. отдать предпочтение какому-либо механизму по

сравнению с другими, ответить на вопрос о целесообразности его использования

для достижения определенного уровня защиты по некоторому показателю (или

возможно использовать более дешевый вариант для достижения приемлемого уровня,

или необходимо более дорогостоящее решение, так как желаемый уровень

защищенности не был достигнут). Таким образом, модель разрешает

проинтерпретировать зависимость достигаемого уровня защищенности относительно

затрат на систему защиту, кроме этого, она

предоставляет возможность учесть различные ограничения, вводимые

разработчиком или заказчиком системы.

Подводя

итог, необходимо отметить, что предложенная методология проектирования системы безопасности

заданного уровня защищенности позволяет целиком охватить два первых этапа

жизненного цикла системы: формализация требований и проектирование, а также в

некоторой мере этап реализации системы.

Резюме:

-

В работе предложен

подход повышения информационной безопасности Электронных Платежных Систем и

разработана методика построения ЭПС и анализа существующих на соответствие

заданному уровню безопасности.

-

Предложена

субъектно-объектная модель, позволяющая моделировать взаимодействия

распределенных компонент вычислительной сети.

-

Предложен подход

построения системы безопасности ЭПС, на основе разработанной модели.

-

Сформулированы и

доказаны основные утверждения, описывающие условия выполнения политики

безопасности.

-

Произведена

интерпретация формальной модели на реальную вычислительную сеть, выработана

методология достаточных условий и требований выполнения политики безопасности.

-

Доказаны формальными

методами корректная и полная реализация предложенной моделью правил политики

безопасности и нахождение системы в безопасном состоянии в процессе всего

времени ее функционирования.

-

Предложен метод

количественной оценки уровня защищенности и величины иных показателей

механизмов обеспечения информационной безопасности.

-

Разработаны алгоритмы

построения защищенных ЭПС.

-

Разработаны безопасные

протоколы взаимодействия распределенных компонент с аутентификацией

взаимодействующих сторон, контроля разграничения доступа и установлением

защищенного соединения.

Разработанную субъектно-объектную модель и основанную

на ней методику оптимального проектирования защищенных систем можно применять

для эффективного построения новых платежных систем, соответствующим заданному

уровню безопасности или для анализа уже существующих систем.

Предложенная методика позволяет

проводить практические исследования эффективности применения средств защиты

информации. Методику можно успешно использовать для технико-экономического

обоснования создания системы защиты информации в распределенных вычислительных

сетях.

Результаты исследований используются в следующих

направлениях:

Описание вычислительной сети в терминах формальной

модели субъектно-объектного взаимодействия.

Формализация правил заданной политики безопасности.

Формальное доказательство соответствия разработанной

модели задаваемой политики безопасности.

Интерпретация

условий выполнения политики безопасности и распределение обязанностей

выполнения этих правил между субъектами системы.

Выявление требований, которым должна удовлетворять

система безопасности для адекватного выполнения возложенных на нее функций.

Проведение технико-экономического обоснования применения средств

ЗИ.

Оптимальное проектирование: выбор компонент для

реализации системы защиты.

Оценка

эффективности существующей системы защиты ЭПС.

Литература

1.

Теренин А.А.

Информационные уязвимости интернет-проектов электронной торговли. Доклады

международной конференции “Информационные средства и технологии”, том 2, г.

Москва, 16-18 октября 2001 г. С.70-74.

2.

Теренин АА., Мельников

Ю.Н. Создание защищенного канала в сети. Материалы семинара “Информационная

безопасность – юг России”, Таганрог,

28-30 июня 2000.

3.

Теренин А.А., Мельников

Ю.Н. Разработка алгоритмов для создания защищенного канала в открытой сети.

Автоматизация и современные технологии №6 2001 г. C.5-12.

4.

Теренин А.А. Анализ

возможных атак на защищенный канал в открытой сети, созданный программным

способом. Материалы XXII Конференции молодых ученых механико-математического

факультета МГУ, Москва, 17-22 апреля

2000.

5.

Теренин А.А. Разработка

алгоритма хэш-функции, плохо вскрываемой методом полного перебора. Доклады

международной конференции “Информационные средства и технологии”, том 2, г.

Москва, 17-19 октября 2000 г.

С.120-124.

6.

Теренин А.А.

Информационные уязвимости Интернет-проектов электронной торговли. Материалы

международной конференции “Информационные средства и технологии”, г.

Москва, 17-19 октября 2001 г. С. 70-74.

7.

Теренин А.А. Критерии

создания модели электронной торговли в сети Интернет. Доклады международной

конференции “Информационные средства и технологии”, том 2, г. Москва, 16-18 октября 2001 г. С.66-70.

8.

Теренин А.А. Модель взаимодействия участников электронной

платежной системы в сети Интернет. Схематичное изображение и описание.

Международный форум нформатизации – 2002: Доклады международной конференции

«Информационные средства и технологии». 15-18 октября 2002г. Т1 – М.: Янус-К,

2002. С.47-51.

9.

Теренин А.А. Этапы финансово-информационного взаимодействия в

модели электронной торговли. Международный форум нформатизации – 2002: Доклады

международной конференции «Информационные средства и технологии». 15-18октября

2002г. Т1 – М.: Янус-К, 2002. С. 51-55.

10.

Грушо А.А. Тимонина Е.Е.

Теоретические основы защиты информации 1996 г.

Издательство Агентства “Яхтсмен”.

11.

Зегжда Д.П., Ивашко А.М.

Основы безопасности информационных систем. – М.: Горячая линия – Телеком, 2000.

452 с.

12.

Теория и практика

информационной безопасности", под ред. П.Д. Зегжды. М,: изд-во

“Яхтсмен". 1996 г. – 192 с.

13.

Баранов А.П., Борисенко

Н.П., Зегжда П.Д., Корт С.С., Ростовцев А.Г. Математические основы информационной

безопасности., Орел, 1997г.

14.

Зегжда Д.П., Ивашко А.М.

Технология создания безопасных систем обработки информации на основе

отечественно защищенной операционной системы. Проблемы информационной

безопасности. Компьютерные системы. №2 1999. С.59-75.

15.

Щербаков А.Ю. МЕТОДЫ

СИНТЕЗА СИСТЕМ БЕЗОПАСНОСТИ В РАСПРЕДЕЛЕННЫХ КОМПЬЮТЕРНЫХ СИСТЕМАХ НА ОСНОВЕ

СОЗДАНИЯ ИЗОЛИРОВАННОЙ ПРОГРАММНОЙ СРЕДЫ. диссертации

на соискание ученой степени доктора технических наук Москва 1997.

16.

Герасименко В.А. Защита

информации в АСОД. В 2-х кн.: Кн. 1. – М.: Энергоатомиздат, 1994. – 400 с

17.

Герасименко В.А, Попов

Г.А., Таирян В.И. Основы оптимизации в системах управления (Концепции, методы,

модели). М., 1990. Деп. В ВИНИТИ 10.04.90, №2373-В90.

18.

Методы

автоматизированного проектирования систем телеобработки данных»: Учеб. Пособие для

вузов / В.А. Мясников, Ю.Н. Мельников, Л.И. Абросимов. - М.: Энергоатомиздат.

1992. –288 с.

19.

Герасименко В.А., Малюк

А.А. Основы защиты информации. - М. 1997. - 537 С.

20.

John McLean “A comment on the “Basic Security Theorem” of Bell and La

Padula”, Information Processing Letters, 1985.

21.

John McLean “The specification and modeling of computer security”,

Computer, 1990.

22.

John McLean “Security models and information flow”, IEEE symposium on

research in security and privacy, 1990.

23.

John McLean “Security models”, Encyclopedia of software engineering,

1994.

24.

John McLean Reasoning about Security Models, –

Proceedings of the IEEE Symposium on Security and Privacy, 1987, pp. 123-131.

25.

Хоффман Дж. Современные

методы защиты информации . – М: Сов. радио, 1980. - 363 с.

26.

Harrison M., Ruzzo W., Uhlman J. Protection in

operating systems. Communications of

the ACM, 1976.

27.

Harrison M., Ruzzo W. Monotonic protection systems.

Foundation of secure computation, 1978.

28.

Ravi S. Sandhu The Typed Access Matrix Model.

Proceedings of the IEEE Symposium on Security and Privacy, Oakland, California,

may 4-6, 1992, pp. 122-136.

29.

Leonard J. LaPadula and D. Elliot Bell Secure

Computers Systems: A Mathematical Model, MITRE Corporation Technical Report 2547,

Volume II, 31 May 1973.

30.

Ciaran Bryce Lattice-Based Enforcement of Access

Control Policies., Arbeitspapiere der GMD (Research Report), Nummar 1020,

August 1996/

31.

Ravi S. Sandhu, Edward J. Coyne, Hal L. Feinstein and

Charles E. Youman Role-Based Access Control Models. IEEE Computer, Volume 29,

N2, February 1996, pp. 38-47.

32.

Goguen J.A., Meseguer J. Security Policies and

Security Models, - Proceeding of the IEEE Symposium on Security and Privacy.

1982, pp.11-20.

33.

Goguen J.A., Meseguer J. Unwinding and Interface

Control. - Proceeding of the IEEE Symposium on Security and Privacy. 1984,

pp.75-86.

34.

Millen J. Resource allocation model for denial of

service. IEEE Symposium on Security and Privacy. 1992.

35.

Shannon C.E. Communication Theory of Secrecy Systems. // Bell Systems

Technical Journal 28, 1949, p. 656-715.

36.

Neumann P. Architectures and Formal Representations for Secure Systems.

Final Report. SRI Project 6401. Computer Science Laboratory SRI International.

Menlo Park. October 1995.

37.

National Bureau of Standards, NBS FIPS PUB 46, Data Encryption Standard,

U.S. Department of Commerce, Jan 1977.

38.

National Bureau of Standards, NBS FIPS PUB 46-1, Data Encryption

Standard, U.S. Department of Commerce, Jan 1988.

39.

National Bureau of Standards, NBS FIPS PUB 74, Guidelines for Implementing

and Using the NBS Data Encryption Standard, U.S. Department of Commerce, Apr

1981.

40.

National Bureau of Standards, NBS FIPS PUB 81, DES Modes of Operation,

U.S. Department of Commerce, Dec 1980.

41.

Federal Information Processing Standards Publication 46-2. Data

Encryption Standard (DES). NIST, US Department of Commerce, Washington D.C,

1993.

42.

Васильев

А. Что такое тройной DES, http://www.halyava.ru/aaalexey/TrippleDES.html

43.

Евтушенко Владимир

Тройной DES. Новый стандарт? http://www.bgs.ru/russian/security05.html

44.

Беляев А.В. "Методы

и средства защиты информации" курс лекций. ЧФ СПбГТУ 30.11.2000

45.

Advanced Encryption Standard, FIPS-197. November 26, 2001. http://csrc.nist.gov/encryption/aes/

46.

J. Daemen, V. Rijmen, `The Block Cipher Rijndael,' Smart Card Research and Applications, LNCS 1820,

J.-J. Quisquater and B. Schneier, Eds., Springer-Verlag, 2000, pp. 288-296.

47.

J. Daemen and V. Rijmen, `Rijndael, the advanced encryption standard,' Dr. Dobb's Journal , Vol.26, No.3, March

2001, pp.~137--139.

48.

ГОСТ 28147-89. Системы

обработки информации. Защита криптографическая. Алгоритм криптографического

преобразования.

49.

Васильев

А. Что такое ГОСТ28147-89, http://www.halyava.ru/aaalexey/GOST.html.

50.

Олейник В. Циклы в алгоритме криптографического преобразования данных

ГОСТ 28147-89. http://www.dekart.ru.

51.

Андрей

Винокуров. Алгоритм шифрования ГОСТ 28147-89, его использование и реализация

для компьютеров платформы Intel x86. 1995г.

52.

Васильев

А. Что такое Blowfish. http://www.halyava.ru/aaalexey/CryptFAQ.html.

53.

B.Schneier Description of a New Variable-Length Key, 64-Bit Block Cipher

(Blowfish), Fast Software Encryption, Cambridge Security Workshop Proceedings,

Spring-Verlag, 1994.